Einführung

Eine Kommunikation basiert auf Datenpaketen. Datenpakete bestehen (vereinfacht) immer aus einer Absender-IP, Empfänger-IP und den zu übermittelnden Daten. Bei einer unsicheren, unverschlüsselten Verbindung, werden die Daten in Klartext übermittelt. D.H. jede Vermittlungsstelle (Router) und auch jeder Angreifer kann diese Datenpakete mitlesen und da diese unverschlüsselt sind auch verstehen.

Bei einer unsicheren, verschlüsselten Verbindung, werden die Daten zwar verschlüsselt übermittelt. D.H. jede Vermittlungsstelle (Router) und auch jeder Angreifer kann diese Datenpakete mitlesen aber nicht verstehen. Sieht aber, wer mit wem kommuniziert. Also beispielsweise welche Webseite das Opfer besucht.

Bei einer (verschlüsselten) VPN Verbindung sieht die Vermittlungsstelle (Router) und auch der Angreifer nur dass Datenpakete zwischen einem Clienten und einem VPN-Server ausgetauscht werden. Werden über die VPN-Verbindung unterschiedliche Webseiten vom Client besucht, sieht dies weder die Vermittlungsstelle noch ein potentieller Angreifer, der die Verbindung mitschneidet. Erst der VPN-Server sucht fordert die vom Client angefragten Webseiten/Daten von den einzelnen Servern an.

TOR Netzwerk

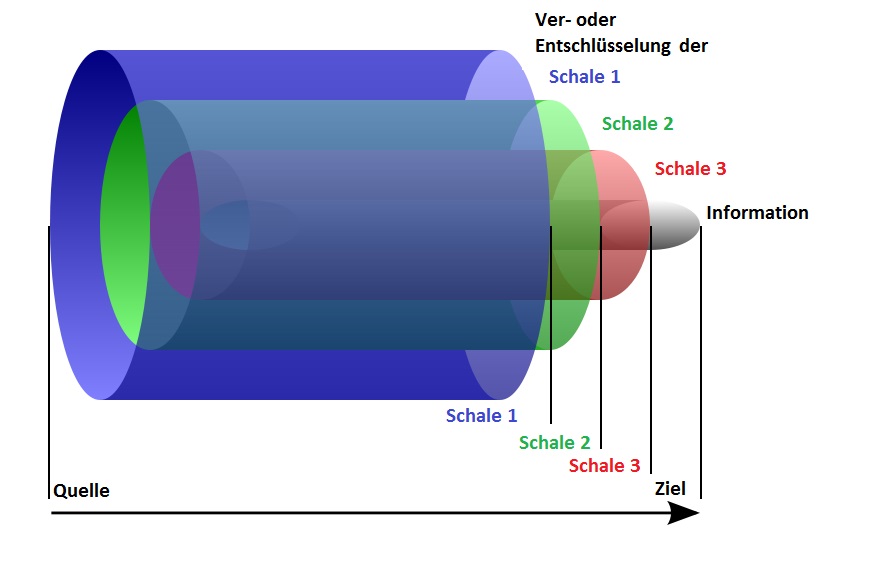

Das Tornetzwerk wurde ursprünglich 2001 vom US-Militär entwickelt um eine anonyme Kommunikation zu ermöglichen. Hierbei wird keine direkte Verbindung zur gewünschten Gegenstelle aufgebaut, sonder über mehrere (aktuelle mindestens 5) Knoten eine verschlüsselte Verbindung aufgebaut. Hierbei ist es wichtig zu erwähnen, dass die Verbindung wie bei VPN getunnelt wird.

- Verbindung zum Knoten über den ersten Tunnel

- Verbindung durch die erste getunnelte Verbindung zum zweiten Knotenpunkt

- Verbindung durch den ersten Tunnel zum 1. Knoten, dann weiter zum 2. Knoten und nun zum dritten.

- usw.

Dadurch entsteht ein zwiebelartiger Verbindungsaufbau.

Aktuelle Nutzerzahlen in Ländern, die TOR verwenden.

Anonymität

Ich zweifle sehr an der Anonymität des Tor-Netzwerkes, ich würde dieses Netzwerke eher als pseudonym bezeichnen, da es zu viele Anhaltspunkte gibt, die eine Nutzung und auch Verbindung offenlegt. Es heisst zwar immer, dass ein Angreifer alle Knotenpunkte einsehen können müsste, aber durch gewissen Anhaltspunkte und mathematische Gleichungen ist dies schon mit beachtlich weniger Aufwand möglich.

TOR erschwert es lediglich Datenströme zuzuordnen, mehr aber auch nicht. Wie das FBI schon des öfteren bewiesen hat, sind Ein- und Ausgangsdaten korrelierbar, sofern eine größere Menge von Knotenpunkten in Besitz eines Angreifers ist. Ausserdem muss man bedenken, dass in diesem Netzwerk der Sender die Route vorab zugeteilt bekommt und überlässt somit die Wahl der Verbindung nicht den einzelnen Knoten. Eine Manipulation und eine Rückrechenbarkeit sollte hier ohne weiteres Möglich sein.